Bedrohungs-SPECT

Das MTCaptcha Threat SPECT bietet tiefe Einblicke und ein umsetzbares Risikoprofil jedes Besuchers.

Bedrohung SPECT und CHECKTOKEN

Sobald Threat SPECT aktiviert ist, liefert die CheckToken-API zusätzliche Informationen über die Felder ipCountry, riskType, riskInfo. Beispielantwort unten:

{

"success": true,

"tokeninfo": {

...

"ip": "10.10.10.10",

...

"ipCountry": "US",

"riskType": "datacenter",

"riskInfo": "amazon.com"

}

}

Eine vollständige Dokumentation der CheckToken-API finden Sie im Developers Guide - Validate Token

CHECKTOKEN Risikotyp- und Risikoinfo-Codes und -Werte

Die vollständige Liste der unterstützten Risikotypen und der entsprechenden Risikoinfo-Werte

| Risk Types | Risk Type Description | Risk Info Possible Values |

|---|---|---|

| attacker | Die Quelle des Datenverkehrs ist eine IP-Adresse, die kürzlich mit proaktiven Angriffen in Verbindung gebracht wurde. | [empty string] |

| datacenter | Die Quelle des Datenverkehrs ist eine IP-Adresse eines Rechenzentrumsanbieters (z. B. AWS/Azure). | Normalerweise der Stammdomänenname des Rechenzentrumshosts. Gängige Werte: "amazon.com" für AWS, "microsoft.com" für Azure, "google.com" für Google Cloud. Kann eine leere Zeichenfolge sein. |

| bot | Die Quelle des Datenverkehrs stammt von einer IP-Adresse, die kürzlich mit Bot-Aktivitäten in Verbindung gebracht wurde. Dies gilt auch für Bots, die sich eindeutig mit einem User-Agent identifizieren, oder für gültige Bot-Hosts wie LinkedInBot oder Facebook Crawler. | In der Regel der Stammdomänenname des Rechenzentrums, in dem der Bot gehostet wird, sofern verfügbar. Z. B. "somehost.com". Kann eine leere Zeichenfolge sein. |

| bot-seo | Die Quelle des Datenverkehrs stammt von einer bekannten und validierten Suchmaschine. Zu den derzeit unterstützten und validierbaren Suchmaschinen gehören: | Der Stammdomänenname des Bot-Dienstes. Mögliche Werte: "archive.org", "ask.com", "baidu.com", "bing.com", "duckduckgo.com", "google.com", "sm.cn", "sogou.com", "toutiao.com", "yahoo.com", "yandex.com". |

| bot-fakeseo | Die Quelle des Datenverkehrs ist eine IP-Adresse, die vor Kurzem mit einem angeblich bekannten Suchmaschinen-Bot (SEO) in Verbindung gebracht wurde. | Normalerweise der Stammdomänenname des Rechenzentrums, in dem der Bot gehostet wird, sofern verfügbar. Beispiel: "somehost.com". Kann eine leere Zeichenfolge sein. |

| anonymizer | Die Quelle des Datenverkehrs ist ein bekannter VPN- oder Proxy-Dienst. | Normalerweise der Stammdomänenname des VPN- oder Proxy-Dienstes (falls bekannt). Beispiel: "somevpn.com". Kann eine leere Zeichenfolge sein. |

| anonymizer-tor | Die Quelle des Datenverkehrs ist der anonymisierende Tor-Proxy network. | Zu den Werten gehören: "torproject.org". |

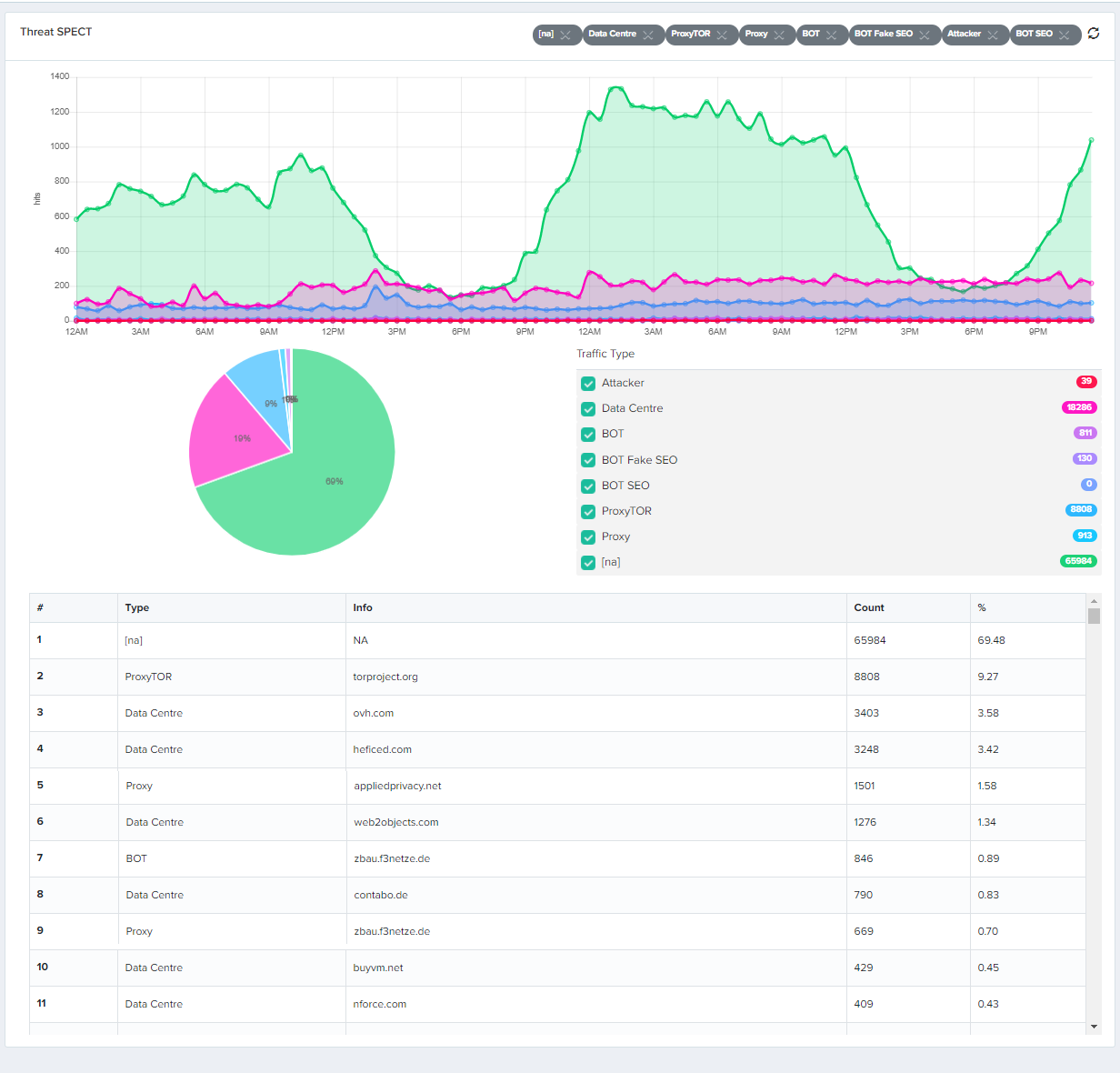

Threat SPECT und Admin-Dashboard

Wenn Threat SPECT aktiviert ist, bietet das MTCaptcha-Admin-Dashboard eine detaillierte Aufschlüsselung und historische Trends für jeden Risikotyp.