Threat SPECT

El Threat SPECT de MTCaptcha proporciona un análisis profundo y un perfil de riesgo procesable de cada visitante.

Threat SPECT y CHECKTOKEN

Una vez que Threat SPECT está habilitado, la API CheckToken proporciona información adicional a través de los campos ipCountry, riskType, riskInfo. Ejemplo de respuesta a continuación:

{

"success": true,

"tokeninfo": {

...

"ip": "10.10.10.10",

...

"ipCountry": "US",

"riskType": "datacenter",

"riskInfo": "amazon.com"

}

}

Consulta la Guía para Desarrolladores - Validar Token para la documentación completa de la API CheckToken.

Códigos y valores de RiskType y RiskInfo en CHECKTOKEN

La lista completa de RiskType(s) admitidos y los valores correspondientes de RiskInfo

| Tipos de Riesgo | Descripción del Tipo de Riesgo | Posibles Valores de RiskInfo |

|---|---|---|

| attacker | El origen del tráfico proviene de una dirección IP recientemente asociada con ataques proactivos. | [cadena vacía] |

| datacenter | El origen del tráfico proviene de una dirección IP de un proveedor de centro de datos (por ejemplo, AWS / Azure). | Generalmente el dominio raíz del proveedor del centro de datos. Valores comunes: "amazon.com" para AWS, "microsoft.com" para Azure, "google.com" para Google Cloud. Puede ser cadena vacía. |

| bot | El origen del tráfico proviene de una dirección IP recientemente asociada con algún tipo de actividad de bot. Esto también incluye bots que se identifican claramente con su agente de usuario, o bots válidos como LinkedInBot o el rastreador de Facebook. | Generalmente el dominio raíz del centro de datos que hospeda el bot, cuando está disponible. Ejemplo: "somehost.com". Puede ser cadena vacía. |

| bot-seo | El origen del tráfico proviene de un motor de búsqueda conocido y validado. Los motores de búsqueda actualmente soportados que pueden validarse incluyen: | El dominio raíz del servicio del bot. Valores incluyen: "archive.org", "ask.com", "baidu.com", "bing.com", "duckduckgo.com", "google.com", "sm.cn", "sogou.com", "toutiao.com", "yahoo.com", "yandex.com". |

| bot-fakeseo | El origen del tráfico proviene de una dirección IP recientemente asociada con pretender ser un bot de motor de búsqueda (SEO) conocido. | Generalmente el dominio raíz del centro de datos que hospeda el bot, cuando está disponible. Ejemplo: "somehost.com". Puede ser cadena vacía. |

| anonymizer | El origen del tráfico proviene de un servicio VPN o Proxy conocido. | Generalmente el dominio raíz del servicio de VPN o proxy (si se conoce). Ejemplo: "somevpn.com". Puede ser cadena vacía. |

| anonymizer-tor | El origen del tráfico proviene de la red de proxy de anonimato Tor. | Valores incluyen: "torproject.org". |

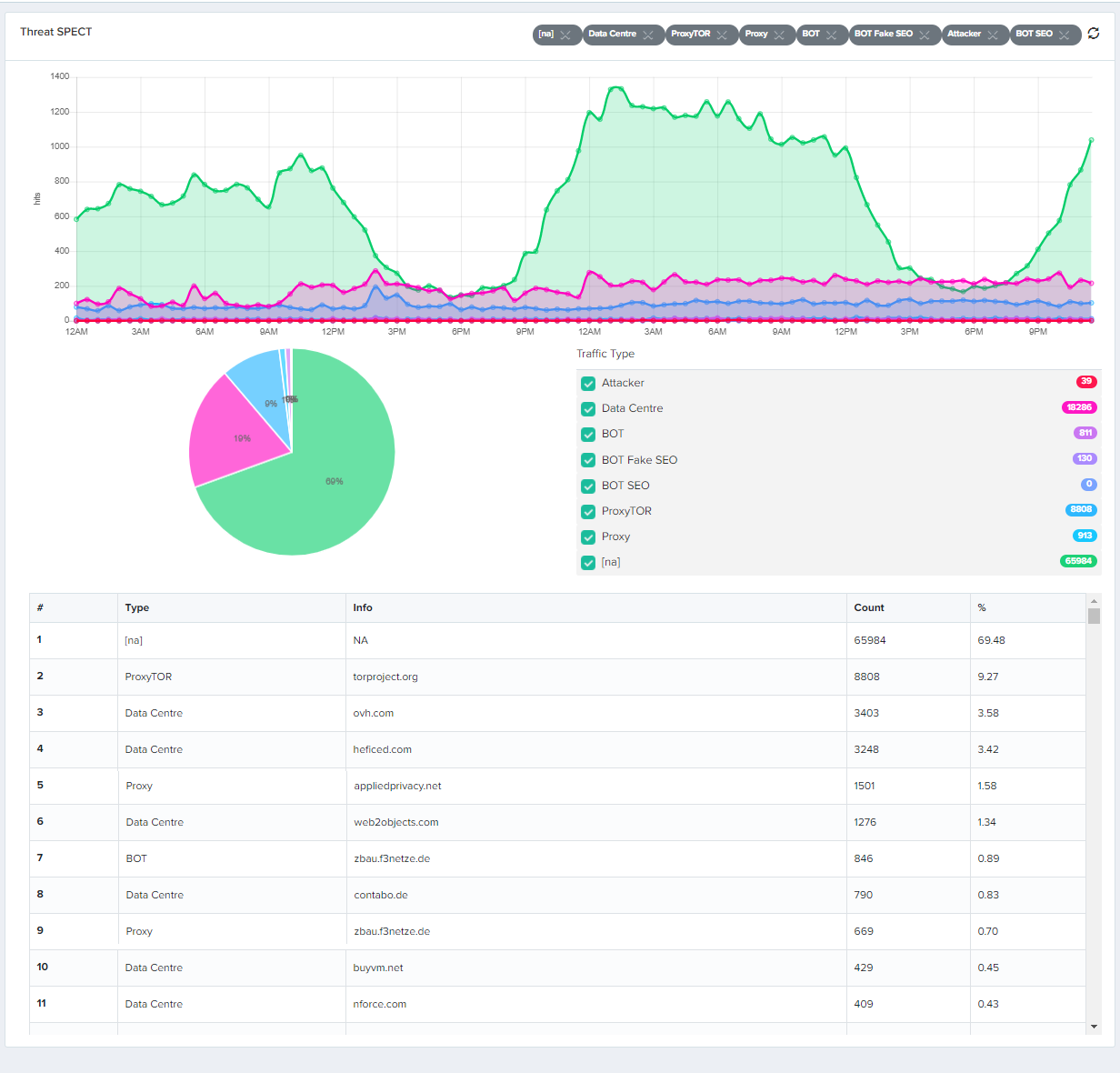

Threat SPECT y Panel de Administración

Con Threat SPECT habilitado, el Panel de Administración de MTCaptcha proporcionará un desglose detallado y tendencias históricas para cada uno de los RiskType.